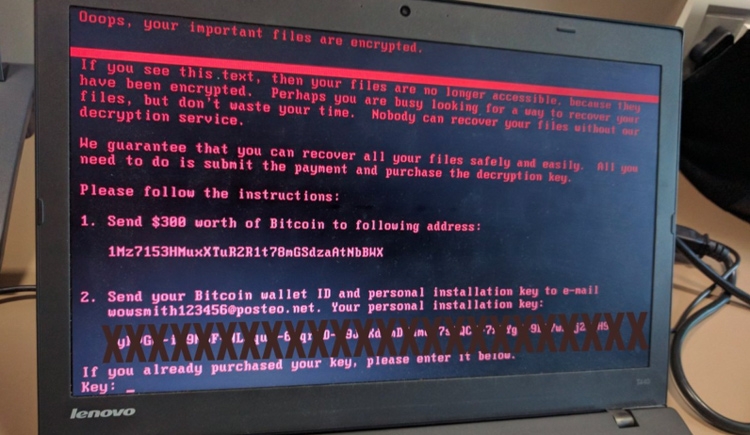

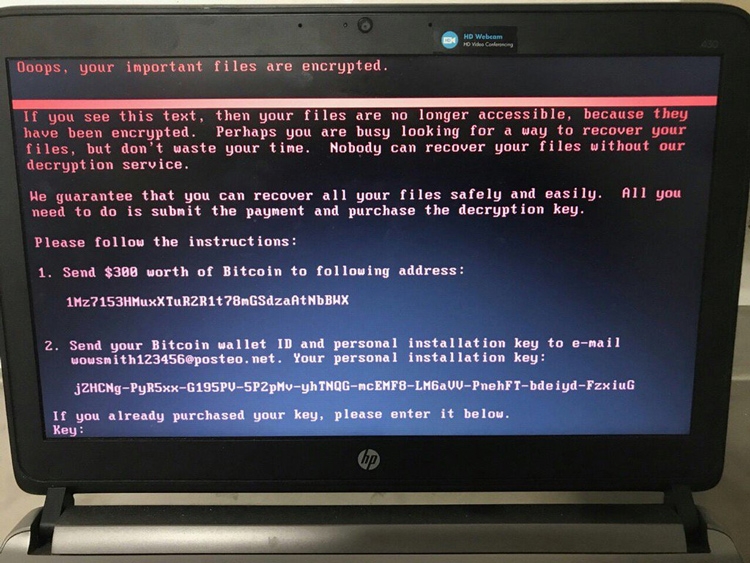

Североамериканский создатель противовирусного ПО Symantec обнародовал советы, как избежать инфицирования вирусом-вымогателем Petya, который в прошлый четверг штурмовал вначале отечественные и российские компании и госучреждения, а потом рассеялся и в иных государствах. Вредная платформа действует по принципу нашумевшего шифровальщика WannaCry, крупная панзоотия которого случилась в начале мая, и также требует выкуп размером $300 в биткоиновом эквиваленте. Впрочем, пока нет проверенной информации о том, применяет ли она эксплойт, патч против которого был произведен Майкрософт, или речь идёт о какой-нибудь новой уязвимости из рассекреченного взломщиками запаса АНБ.

Все-таки, как выяснилось, вирус можно обезоружить ещё до того, как он закодирует документы на ПК. Для этого в папке Виндоус на системном диске нужно сделать в блокноте пустой документ под названием perfc без расширения. Как говорят в Symantec, угодив в технологию, Petya ищет как раз данный документ и, найдя его, полагает этот персональный компьютер заражённым, заканчивая работу.

thenextweb.com

В случае если вирус всё-таки передаст персональный компьютер, то он перезаписывает основную нагрузочную запись (MBR), не давая Виндоус загружаться. Но, как сообщают в компании Positive Технолоджис, специализирующейся на вопросах справочной безопасности, это происходит не сразу, но через 1–2 дня после инфицирования, когда вредная платформа перезагружает персональный компьютер. Другими словами если клиент на протяжении обозначенного времени сможет включить команду bootrec/fixmbr, то оставит трудоспособность ОС. Впрочем, для расшифровки документов, если их дополнительные копии отсутствуют, всё равно понадобится ключ.

Как передают СМИ, даже оплатив взломщикам выкуп, получить дешифратор не представляется вероятным. Все дело в том, что после передвижения $300 на отмеченный биткоин-кошелёк «жертва» должна отправить данные платежа и построенный вирусом индивидуальный инсталляционный код на определённый адрес e-mail. Однако этот адрес на данный момент блокирован германским серсис-провайдером Posteo, на котором находился «ящик». Так что, даже те, кто послал денежные средства мошенникам (по положению на день 27 июля совместная совокупность переводов составила порядка $5600, к полудню 28 июля она добилась $9130), едва ли сумеют вернуть доступ к собственной информации. Тем не менее, этого никто не обещал бы и в случае, если б почта была рабочей.

Леон Compton / Твиттер

Напоминаем, что первые известия об атаке вируса-шифровальщика Petya стали поступать днем 27 июля. Как передаёт «Коммерсантъ» ссылаясь на Group-IB, среди потерпевших вредной платформы были отечественные компании «Башнефть» и «Роснефть», российские «Запорожьеоблэнерго» и «Днепроэнерго». Также, от деятельности вируса пострадали компании Mars и Nivea, Киевский метро, супермаркеты «Ашан», операторы «Киевстар», LifeCell и «Укртелеком». Определенные банки, стараясь избежать серьёзных осложнений, пошли на предупредительные меры и провели проверку безопасности собственных систем. По данной причине, например, определенное время не делались абонентные процедуры в отделах «Банка Хоум Займ», впрочем банкоматы и колл-центр возобновляли бесперебойно работать.

Результаты атаки Petya отмечались не только лишь на территории РФ, Украины и Европы, но также и даже на иных материках. В австралийском городке Хобарте, к примеру, из-за вируса было заторможено изготовление на кондитерской фабрике Cadbury’с. Интересно, что майская панзоотия WannaCry Австралию, в отличии от большинства иных стран, почти не коснулась.

Обновлено в 12:30. «Корпорация Касперского» в масштабах следствия заключительной волны заражений программой-шифровальщиком определила существование нового рода вредного ПО, имеющее только несколько совместных с вымогателем Petya строчек кода и значительно различается от него функциональностью.

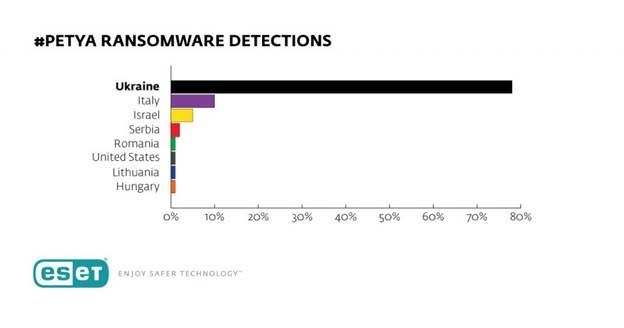

Свежий вирус, нападавший порядка 2000 ПК, будет называться ExPetr. Лидерами по количеству заражений вновь считаются РФ и Украина, также конфликты установлены в Польше, Италии, Англии, Германии, Франции, США и определенных иных государствах.

Ожидается, что для собственного распространения ExPetr применяет несколько векторов атаки и базируется на измененном эксплойте EternalBlue, и уязвимости EternalRomance.

Обновлено в 14:44. Компания Майкрософт сообщила справочному агентству RNS, что её антивирус способен предохранить клиентов от вредного ПО Petya. По сведениям софтового великана, кодировщик применяет несколько способов распространения, включая тот, который блокируется раньше произведенным восстановлением MS17-010.

Установить этот апгрейд, если это ещё не было выполнено, советует и «Корпорация Касперского». Кроме того она рекомендует запретить выполнение документа perfc.dat и старт программы PSExec. В отечественной противовирусной компании говорят, что работают над дешифратором, который не только лишь сумеет вернуть доступ к закодированным файлам, но также и будет узнавать грядущие версии вируса.

Тем временем Petya продолжает распространяться по миру и сейчас «устремляется» в Азию. Как рассказывает Bloomberg, из-за атаки отслеживались заедание в работе терминала компании A.P. Moller-Maersk в Джавахарлал Неру — самом большом контейнерном порту Индии. Из-за вируса регулирование грузопотоком понадобилось перевести в ручной порядок, в связи с тем что автоматическая система оказалась выведена из строя. Симптомы энергичности вируса зафиксированы и в КНР, однако пока больших перебоев там не найдено, рассказали в Qihoo 360 Technology Co.

Обновлено в 16:05. По сформулированному ещё позавчера мнению российской киберполиции, распределение вируса Petya стартовало как раз в данной стране через платформу документооборота М.E.Doc после того, как та закончила автоматическое восстановление. Несмотря на то что создатели дополнения изначально отвергали такую вероятность, Майкрософт, проанализировавшая картину, заявляет, что имеет весомые подтверждения выполнения определенных атак с применением канала доставки апдейтов М.E.Doc.

Подобной позиции держатся и эксперты из ESET, поставившие, что источником эпидемии Win32/Diskcoder.C Trojan (Petya.С) стало скомпрометированное восстановление платформы М.E.Doc, обширно распространённой в российских компаниях. Последнее событие стало главной причиной оперативного распространения вируса по компаниям страны.

Для обороны от Petya организация ESET советует применять всеохватывающее противовирусное ПО, обновлённое до заключительной версии и с важными вирусными базами, установить все патчи для Виндоус и исследовать технологию на защищённость от эксплойта EternalBlue. В случае если инфицирование случилось, то для начала нужно выключить зараженные действующие установки от общей сети. При этом платить мошенникам не стоит, особенно, что, как мы сообщали раньше, адрес e-mail, с которого хакеры будто бы должны доставить ключ для дешифрования документов, блокирован.

Обновлено в 20:26. Пока в РФ и Украине — государствах, первыми встретивших на себя удар вируса Petya, — уничтожают результаты его энергичности, специалисты из Check Point рассказывают о трендах, которые показывает атака этого зловреда. Со слов главы консульства компании в РФ и СНГ Валерия Дягилева, возникновение Petya продемонстрировало, так быстро могут формироваться и распространяться на мировом уровне свежие версии вредного ПО. При этом очень многие компании в настоящее время не готовы к предупредительной обороне для устранения таких опасностей. Обычное их установление, действовавшее прежде, сейчас не помогает — блокировать сомнительный текст и трафик необходимо ещё до его попадания в интернет.

Тем временем, как и после атаки WannaCry, эксперты в сфере компьютерной безопасности предостерегают, что такие вирусы будут встречаться всё намного чаще. «Больше не следует вопрос, будет ли та либо другая организация жертвой вымогательского ПО. Вопрос в том, когда это произойдёт», — сообщил генеральный директор компании Druva Джасприт Сингх (Jaspreet Singh).

Надо сказать, в настоящее время вред от Petya ещё не посчитан. Но, как сообщила в своём twitter организация «Роснефть», в числе первых подвергшаяся атаке 27 июля, её производственные процессы не соблюдены не были. «Есть некоторые неприятности, которые быстро принимают решение. Организация действует в стандартном режиме. Картина располагается под наблюдением. Расценивать результаты кибератаки пока раньше времени», — пишется в послании, размещенном днём в четверг, 28 июля.

Обновлено в 22:16. Из разных уголков планеты продолжают поступать вести о «достоинствах» вируса-вымогателя Petya. В этот раз докладывается о трудностях у TNT Экспресс — одной из самых крупных интернациональных организаций экспресс-доставки, размещенной в Голландии. Сервис продолжает работать, однако в его работе имеются задержки. «Сейчас нельзя расценить денежные результаты этого перебоя, однако они могут быть значительными», — объяснили картину в компании FedEx, обладающей TNT Экспресс.

Июль 10th, 2023

Июль 10th, 2023  matkiN133

matkiN133  Опубликовано в рубрике

Опубликовано в рубрике